脱VPNとは?注目される背景・問題点からゼロトラストの考え方を解説

更新日: 2024.5.24

公開日: 2024.5.13

OHSUGI

「脱VPNが広まっている理由は?」

「脱VPNが注目されている背景を知りたい」

「VPNを代替できるシステムはどのようなものがあるの?」

VPN導入による社内システムを構築している企業が多いなか、上記のような疑問をお持ちの方は多いのではないでしょうか。

脱VPNとは、VPNで構築されたシステムから脱却し、新たなシステムを構築・切り替えを進める在り方です。

企業が脱VPNに注目している背景には、テレワークを導入する企業の増加が大きく関わっています。またVPN運用における問題点も、企業が脱VPNに注目する要因の一つです。

そこで本記事では、脱VPNに関する基本情報や注目されている背景、VPNが抱える問題点などについてわかりやすく解説します。

またVPNの代替となりうるゼロトラスト(ZTNA)についても解説するので、ぜひ参考にしてください。

目次

「承認までの流れが遅い」「今誰が稟議を持っているのかがわからない」「承認のためだけに出社しなければいけない」 などのお悩みを抱えている方もいらっしゃるのではないでしょうか。

ワークフローをシステム化することで、以下のようなメリットがあります。 ①リアルタイムでの承認・進捗状況が把握できる ②リモートワークなどどこにいても稟議対応ができる ③稟議の紛失リスクがない

ワークフローシステムが自社の課題解決につながるかどうかを知るためには、まずワークフローシステムが何かを知っておく必要があります。

当サイトでは、ワークフローシステムの概要や解決できる課題などを解説した資料を無料でお配りしています。

ワークフローのシステム化にご興味のある方は、こちらから資料をダウンロードして検討してみてください。

1. 脱VPNとは?わかりやすく解説

これまでVPNは社内ネットワークを構築するうえで、企業規模を問わず、複数の拠点をもつ企業に導入されていました。

しかし近年はテレワークの推進やVPNの問題点を踏まえて、VPNだけではセキュリティ対策が不十分であると懸念されています。

2022年4月には経済産業省より、サイバーセキュリティ強化に関する注意喚起が公表されました。

情報漏洩などのリスク低減のために、本人認証の強化やVPN機器にセキュリティパッチを適用することなどを呼びかけています。

参照:第7回産業サイバーセキュリティ研究会事務局説明資料|経済産業省

1-1. 脱VPNが注目されている背景

脱VPNが注目されている背景として、テレワークを導入した企業の増加が影響しています。

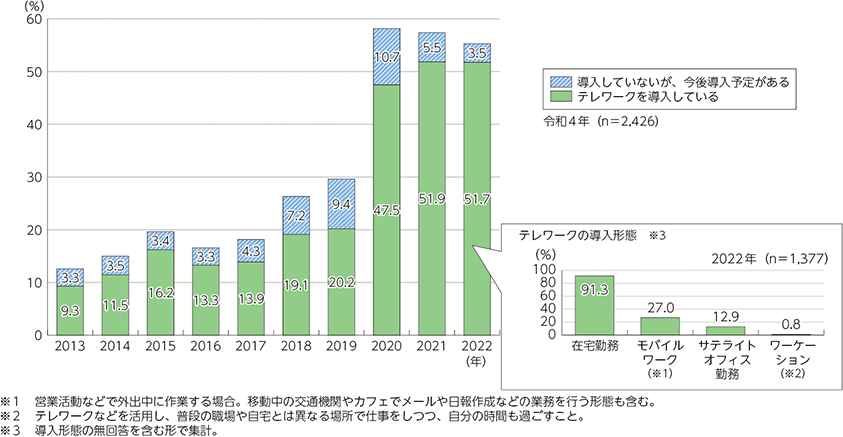

総務省が実施した令和4年度テレワーク導入調査によると、2020年以降テレワークを導入した企業が急激に増加しました。2022年には、テレワークを導入している企業が半数以上を超えています。

上表のテレワーク導入と比例して、VPNを介して社外から社内ネットワークに接続する人員も増加しました。

しかしVPN接続が一度に集中するとVPNサーバー側の接続処理が追いつかず、接続できないなどの問題が発生します。その結果、テレワーク中の業務効率の低下を招く事態となりました。

上記の要因を踏まえて、常に安定した接続が可能なVPN以外の社内ネットワークを構築・切り替えする企業が増えています。

1-2. VPNの仕組みとは?

VPN(Virtual Private Network)とは、公衆ネットワークをプライベートネットワークのように使える技術です。ソフトを利用して通信内容を暗号化することで、データの盗聴や改ざんを防ぎ、外部から保護します。

VPNの仕組みにはいくつかの方法があります。まず、PCやスマートフォンでVPNを使用する際に、SSL-VPNのクライアントソフトをインストールする方法があります。また、L2TPを使用して標準機能としてVPN接続することも可能です。これらの方法により、接続元デバイスと接続先機器間で暗号化接続が行われます。

さらに、企業のデータセンターと各拠点間の通信もVPNを使って暗号化できます。例えば、IPsecを使うことで拠点間通信が暗号化され、安全な接続が実現できます。

1-3. VPNの種類

VPNの種類には、エントリーVPN、インターネットVPN、IP-VPN、広域イーサネットの4つがあります。

| エントリーVPN | リモートワークに最適で、通信事業者が提供する廉価なADSLや光ブロードバンド回線を用いて閉域IP網に接続します。特定のユーザーのみが利用可能です。 |

| インターネットVPN | インターネット上で仮想のネットワーク環境を構築する方法です。既存のインターネット回線を利用し、ルーターやサーバーにVPN機能を搭載することで、手軽に構築可能です。この方法は暗号化されたトンネルを生成し、プライバシーとセキュリティを強化します。 |

| IP-VPN | IPプロトコルによる複数拠点のセキュアな専用通信網を提供します。通信事業者が運用するため、設定や運用は容易ですが、コストが高額になることがあります。 |

| 広域イーサネット | 地理的に広域でLANを接続し、高速通信を実現します。異なるエリアのLANを単一の大規模なLANとして扱うことができ、企業の各拠点間通信によく利用されます。しかし、ルーティング情報の設定が煩雑になる可能性があります。 |

これらのVPNの種類により、企業はニーズに合わせた最適な通信手段を選択できます。

2. VPNが抱える問題点・懸念

VPNが抱える問題点は、以下の4つです。

- 通信接続が安定しない

- セキュリティ機能の不足

- 機器の脆弱性が多数報告されている

- 境界型防御は危険

それぞれ詳細を解説していきます。

2-1. 通信接続が安定しない

VPNが抱える問題点として、テレワークやオンライン会議中の通信接続が安定しない点が挙げられます。

社内ネットワークを構築しているVPN機器は同時に接続できる数が決まっているため、上限を超えると通信が遅延するからです。

とくにオンライン会議ではデータ通信量が多く、VPNサーバーに負担がかかり、ネットワークが切断される原因となります。

改善策としてVPN機器を導入したり、新しいシステムを構築したりしなければなりません。

2-2. セキュリティ機能の不足

VPNは通信を暗号化しますが、セキュリティ機能が不足していると指摘されています。特に脅威インテリジェンスや多要素認証などの最新技術を組み合わせることが難しく、結果として侵入やデータ漏洩のリスクが高まります。これに対し、ゼロトラストアーキテクチャはNISTのSP800-207 Zero Trust Architectureで推奨されており、通信内容の保護、リソースへの最小限のアクセス権限、常時デバイスの監視、通信内容の可視化と情報収集などの要件があります。例えば、Ivanti製のVPNはこれらの要件を満たします。ログイン後のロールマッピングによってユーザーごとのアクセス権限を細かく設定でき、ホストチェッカー機能により端末の状態を監視し、ウイルス対策やOSパッチの適用状況などを常時確認します。これにより、通常のVPNが持つセキュリティ上の欠点を補い、より安全な通信環境を提供します。

2-3. 機器の脆弱性が多数報告されている

VPN機器の脆弱性が多数報告されていることも、VPNが抱える問題点です。

警察庁の資料によると、令和5年上半期におけるサイバー攻撃の原因であるランサムウェアの被害件数は103件と公表されました。

その中でランサムウェアの感染経路について49件の回答があり、35件がVPN機器から侵入されたと回答しています。

上記のような報告が多数あることから、多くの企業では脱VPNに向けた動きが進められているのが現状です。

参照:令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について|警視庁

2-4. 境界型防御は危険

VPNは境界防御を前提としていますが、現代のサイバー攻撃には不十分です。従来の境界防御は、ファイアウォールとVPN装置で外部からの侵入を防ぎ、内部の通信を自由に許可する形です。しかし、これではVPN装置やファイアウォールが突破された場合、内部のリソースすべてが攻撃される危険があります。

そのため、ゼロトラストセキュリティが注目されています。ゼロトラストでは、内部リソース間でも信頼せず、必要最小限の通信のみを許可します。このアプローチでは、セキュリティ全体を再設計し、各アクセス要求を個別に認証・承認することで、セキュリティを強化します。企業のIT担当者や技術者にとって、ゼロトラストの導入はサイバー攻撃からの防御力を高めるための必須手段となっています。

3. VPNの代替となりうるシステム「ゼロトラスト(ZTNA)」とは

ゼロトラスト(ZTRA)とは、社内の情報にアクセスするすべてを信用・信頼しないことを前提としたシステム構築の在り方です。

VPNで構築された社内ネットワークでは、一度認証されたユーザーや端末であれば常にアクセスできる環境でした。

しかし前述のとおり、社内ネットワークがウイルスに感染すると簡単に排除できず、システム停止などの被害が発生します。

ゼロトラストでは、社内の情報にアクセスするユーザーや端末を都度認証し、アクセスを許可する在り方です。アクセスできるユーザーや端末を細かく設定でき、許可された範囲のみにアクセスできます。

接続する度に認証・許可する手間がかかるものの、不正アクセスの検知につながり、安心・安全なシステム運用が可能です。

今後VPNに代替するシステム構築として、ゼロトラストに基づいた社内システムが広まっていくでしょう。

3-1. ゼロトラストを取り入れるメリット

ゼロトラストを導入することにより、企業のセキュリティが大幅に向上します。具体的には、以下のようなメリットがあります。まず、多要素認証 (MFA) は、個別のユーザーが正当な権利を持つかどうかを厳密に確認します。さらに、動的なアクセス制御により、リアルタイムでアクセス許可が評価され、不要な権限の濫用を防ぎます。また、脅威インテリジェンスの統合は、常に最新の脅威情報を取り入れることで、不正アクセスやデータ漏洩のリスクを最低限に抑えます。これらの対策を組み合わせることで、従来のVPNの問題点を克服し、より堅牢なセキュリティ環境を提供します。企業のIT担当者や技術者にとって、ゼロトラストの導入は組織全体のデジタルセキュリティを強化するための具体的かつ有効な手段となります。

4. 実際に発生したサイバー攻撃の被害例

実際に国内で発生したサイバー攻撃の被害例として、以下3つの事例をご紹介します。

- 物流システムが数日間停止した事例

- 電子カルテ・院内システムが2ヵ月間停止した事例

- 予備のVPN機器から社内ネットワークに不正侵入された事例

4-1. 物流システムが数日間停止した事例

物流管理システム内で使用されていたVPN機器にランサムウェアが侵入し、物流システムが数日間停止した事例です。

使用していたVPN機器は脆弱性があると公表され、修正プログラムを提供していました。

しかし最新の修正プログラムが適用されておらず、適切なセキュリティ対策が実施されていなかったことが原因とされています。

サイバー攻撃の影響により物流が停止したことで、取引先の工場が出荷停止するなど関係各所にも影響がおよびました。

システム復旧後は機器の構成や管理体制を見直し、日々セキュリティ対策に努めています。

4-2. 電子カルテ・院内システムが2ヵ月間停止した事例

病院内で使用していた電子カルテのシステムからランサムウェアに感染し、復旧までに2ヵ月間かかった事例です。

病院で使用されていたVPN機器は脆弱性有りと公表されていましたが、十分なセキュリティ対策ができていませんでした。

またサーバーのパスワードが最短桁数であったことや、サポートが終了しているOSを使用していたことも原因とされています。

サイバー攻撃の影響で院内のシステムはすべて使用不可となり、患者への対応にも影響がおよびました。

現在はシステムを復旧し、新たなセキュリティ体制で通常通りに運営を続けています。

4-3. 予備のVPN機器から社内ネットワークに不正侵入された事例

予備として残していたVPN機器からランサムウェアに感染し、社内ネットワークに不正侵入された事例です。

大手ゲーム会社では日本・海外で複数の拠点があり、VPNで社内ネットワークを利用していました。

コロナ禍で在宅勤務に切り替えたことで通信障害が多発し、旧型のVPN機器を使用したことが原因です。

海外の旧型VPN機器を介して日本の社内ネットワークに侵入され、一部のシステムが乗っ取られる被害も発生しました。

再発防止策として旧型のVPN機器を破棄し、全VPN機器の安全性を確認したうえで、営業を再開しています。

5. VPNに関するQ&A

VPNへの理解を深めるために関連するQ&Aを紹介します。

5-1. VPN接続は合法ですか?

VPN接続は合法であり違法ではありません。多くの企業が業務効率化やセキュリティ強化を目的として活用しています。VPN接続では、世界各国のVPNサーバーを経由してインターネットにアクセスするため、情報の暗号化や接続の匿名性を高めることができます。ただし、VPNを利用した一部の不正行為や著作権侵害は違法となる場合があり、その利用目的には十分注意が必要です。企業のIT担当者やセキュリティ専門家は、VPNの適切な使用方法とゼロトラストセキュリティモデルを併用することで、より安全なネットワーク環境を構築することが求められます。

5-2. ゼロトラスト(ZTNA)とSDP 違いは?

ゼロトラスト(ZTNA)は信頼しないことを前提としたセキュリティフレームワークで、すべてのアクセスを検証します。これに対してSDP(Software-Defined Perimeter)は、見えない境界を作ることでセキュリティを強化し、隠蔽性を重視します。

具体的には、SDPはデータやリソースへのアクセスを制御するために多要素認証を実施します。一方、ZTNAは認証情報と行動に焦点を当て、認証後もアクセス権を動的に調整します。これにより、ZTNAは常にネットワークの防御を維持します。この違いにより、ZTNAはより高度なセキュリティを提供し、特にクラウド環境やリモートワークの増加に対応するために適しています。

6. VPNの代替となりうるゼロトラストの考え方を理解して脱VPNを検討しよう

脱VPNとは、VPNで構築された社内ネットワークから脱却し、新しい社内ネットワークを構築・切り替えすることです。

テレワークの普及をきっかけに、VPNで構築された社内システムを見直す企業が増えています。また国内ではランサムウェアによるサイバー攻撃が多発し、主な感染経路としてVPN機器の脆弱性が原因とされています。

社内のセキュリティ対策として、新たなVPN機器の導入やシステム構築が必要不可欠です。

現在はVPNに代替するシステムとして、情報にアクセスするすべてを信用・信頼しないゼロトラストシステムが広まっています。

自社のセキュリティ対策を見直す際に、ゼロトラストを用いたシステム構築を検討してみてはいかがでしょうか。

「承認までの流れが遅い」「今誰が稟議を持っているのかがわからない」「承認のためだけに出社しなければいけない」 などのお悩みを抱えている方もいらっしゃるのではないでしょうか。

ワークフローをシステム化することで、以下のようなメリットがあります。 ①リアルタイムでの承認・進捗状況が把握できる ②リモートワークなどどこにいても稟議対応ができる ③稟議の紛失リスクがない

ワークフローシステムが自社の課題解決につながるかどうかを知るためには、まずワークフローシステムが何かを知っておく必要があります。

当サイトでは、ワークフローシステムの概要や解決できる課題などを解説した資料を無料でお配りしています。

ワークフローのシステム化にご興味のある方は、こちらから資料をダウンロードして検討してみてください。

人事・労務管理のピックアップ

-

【採用担当者必読】入社手続きのフロー完全マニュアルを公開

人事・労務管理

公開日:2020.12.09更新日:2024.03.08

-

人事総務担当が行う退職手続きの流れや注意すべきトラブルとは

人事・労務管理

公開日:2022.03.12更新日:2024.06.11

-

雇用契約を更新しない場合の正当な理由とは?通達方法も解説!

人事・労務管理

公開日:2020.11.18更新日:2024.07.10

-

法改正による社会保険適用拡大とは?対象や対応方法をわかりやすく解説

人事・労務管理

公開日:2022.04.14更新日:2024.06.12

-

健康保険厚生年金保険被保険者資格取得届とは?手続きの流れや注意点

人事・労務管理

公開日:2022.01.17更新日:2024.07.02

-

同一労働同一賃金で中小企業が受ける影響や対応しない場合のリスクを解説

人事・労務管理

公開日:2022.01.22更新日:2024.05.08